W związku z ogromną ilością zagrożeń, firmy potrzebują profesjonalnych rozwiązań zwiększających

poziom ochrony i zapewniających ciągłość działania. Obecnie antywirus czy zapora ogniowa okazują się niewystarczającymi rozwiązaniami.

Na problem bezpieczeństwa należy spojrzeć zdecydowanie szerzej.

Pomagamy firmom w określeniu ich zasobów, a także w zabezpieczeniu infrastruktury. Posiadamy szeroki wachlarz umiejętności oraz ogromną wiedzę

w poprawie bezpieczeństwa w firmach. Jesteśmy w stanie przeanalizować istniejące procedury w firmie, począwszy od tego jak przepływają informacje

między pracownikami, stosowanym oprogramowaniem kończąc na zaproponowaniu rozwiązań, które zwiększą bezpieczeństwo informacji jak i samej infrastruktury.

Stosowane przez nas inteligentne skanery bez ingerowania w infrastrukturę klienta potrafią wykrywać publiczne zasoby firmy, włącznie z tymi zapomnianymi.

Zdarza się, iż w firmach pojawiają się projekty, które są dostępne w sieci, jednak działy IT bądź kierownice nie wiedzą o istnieniu zasobów, które później mogą okazać się źródłem ataku bądź wycieku informacji.

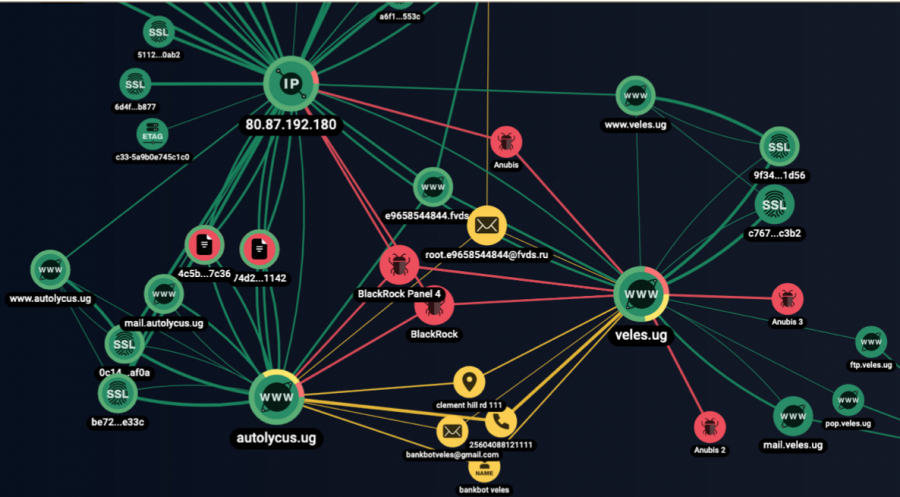

Odnalezione zasoby są mapowane i wyświetlane w postaci grafu

Następnie dokonywana jest analiza zasobów pod kątem między innymi podatności, błędów konfiguracyjnych czy chociażby wycieków informacji, a wynik analizy jest przedstawiany w formie graficznej uwzględniającą wyszczególnienie istotności znalezionych zagrożeń przyporządkowanych do przejrzystych kategorii.

Kolejnym etapem jest wdrożenie działań naprawczych, działania naprawcze firma może opracować i wdrożyć samodzielnie. W naszej ofercie jest również pomoc w przygotowaniu odpowiednich planów naprawczych, a także ich wdrożenie. Zespół naszych specjalistów może Państwu pomóc w analizie wykrytych zagrożeń a następnie przeprowadzić działania, które wyeliminują wykryte zagrożenia i podniosą bezpieczeństwo w firmie.

Jeśli chcą Państwo uzyskać szczegółowe informacje jakie działania prowadzimy na rzecz podniesienia bezpieczeństwa zachęcamy do przeczytania naszego artykułu.

Zdarza się, iż w firmach pojawiają się projekty, które są dostępne w sieci, jednak działy IT bądź kierownice nie wiedzą o istnieniu zasobów, które później mogą okazać się źródłem ataku bądź wycieku informacji.

Odnalezione zasoby są mapowane i wyświetlane w postaci grafu

Następnie dokonywana jest analiza zasobów pod kątem między innymi podatności, błędów konfiguracyjnych czy chociażby wycieków informacji, a wynik analizy jest przedstawiany w formie graficznej uwzględniającą wyszczególnienie istotności znalezionych zagrożeń przyporządkowanych do przejrzystych kategorii.

Kolejnym etapem jest wdrożenie działań naprawczych, działania naprawcze firma może opracować i wdrożyć samodzielnie. W naszej ofercie jest również pomoc w przygotowaniu odpowiednich planów naprawczych, a także ich wdrożenie. Zespół naszych specjalistów może Państwu pomóc w analizie wykrytych zagrożeń a następnie przeprowadzić działania, które wyeliminują wykryte zagrożenia i podniosą bezpieczeństwo w firmie.

Jeśli chcą Państwo uzyskać szczegółowe informacje jakie działania prowadzimy na rzecz podniesienia bezpieczeństwa zachęcamy do przeczytania naszego artykułu.

Kroki postępowania

Bezinwazyjna ochrona infrastruktury sieciowej oparta na sztucznej inteligencji. Szereg rozwiązań, które dzięki rozproszonej sieci skanerów przeszukują cały Internet w celu identyfikacji zasobów, po czym generują wiele wykresów, aby odwzorować infrastrukturę organizacji. Zbieranie danych odbywa się w czasie rzeczywistym.

Oprogramowanie przeprowadza wiele testów i działań weryfikacyjnych w odniesieniu do każdego zasobu związanego z zewnętrzną infrastrukturą organizacji, aby dokładnie zorganizować je w następujących ośmiu kategoriach: Podatności, Ochrona przed złośliwym oprogramowaniem, Bezpieczeństwo poczty e-mail, Ujawnione dane uwierzytelniające, Bezpieczeństwo sieci, informacje z dark webu, DNS i domeny, bezpieczeństwo SSL/TLS.