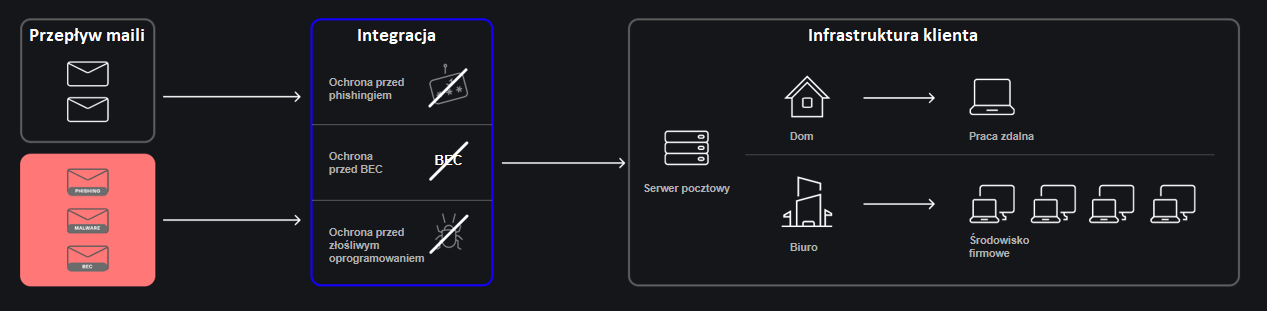

Wiadomości mailowe w 2020 roku pozostawały głównym punktem wejścia dla atakujących. Tradycyjne rozwiązania zabezpieczające, takie jak antywirus, antyspam, a nawet podstawowe piaskownice w chmurze, są bezradne. Oferowane przez nas oprogramowanie wdraża retrospektywną analizę linków oraz walczy ze wszystkimi znanymi technikami unikania. Operatorzy ransomware aktywnie wykorzystują firmową pocztę e-mail do dostarczania złośliwego oprogramowania. Ukrywają tam linki wyłudzające dane lub adresy prowadzące do zainfekowanych załącznikach w różnych formatach. W lutym 2022 roku dokonano ataku na Lotnicze Pogotowie Ratunkowe, atakujący według niektórych źródeł zażądali 1,5 miliona okupu za odszyfrowanie danych. Dyrektor LPR nie podjął jakichkolwiek negocjacji W listopadzie 2021 roku - Media Markt i Saturn zostały zhackowane, Media Marktowi udało się znegocjować okup do 50 milionów dolarów. W lipcu 2020 roku zaszyfrowano dane w firmie Garmin, do dziś nie jest pewne czy Garmin zapłacił 40 000 000 PLN okupu za odszyfrowanie danych.

Oprogramowanie, które wdrażamy u naszych klientów otwiera przysłane na maila odnośniki oraz załączniki w odseparowanym środowisku analizując czy są zainfekowane.

Oprogramowanie analizuje daną stronę internetową oraz plik pod kątem zagrożeń, uruchamia załącznik i weryfikuje czy uruchomienie

pliku powoduje jakieś zmiany. Cały proces zawiera również symulowane spersonalizowane środowisko dostosowane do potrzeb firmy,

w którym symulowane są ruchy myszki i wciskanie klawiszy, a także zmiany czasu w systemie aby wykryć zagrożenia,

które ukrywają się i wykonują dopiero po upływie wcześniej określonego czasu. Uruchomienia załącznika

w tak zwanej piaskownicy jest nagrywane i w przypadku zagrożenia można je odtworzyć.

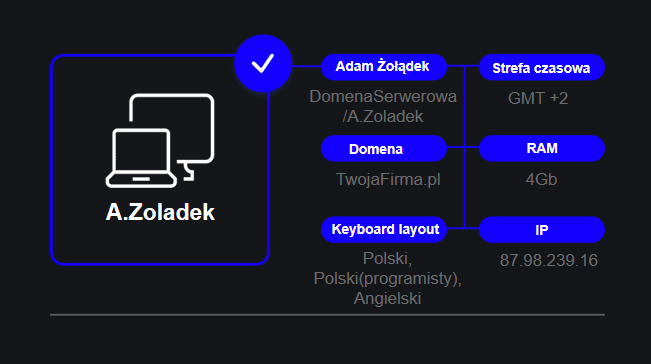

Oprogramowanie umożliwia spersonalizowanego wirtualnego środowiska tak by symulowało prawdziwą infrastrukturę firmy,

konfigurację alertów, a także ścieżki przesłania wiadomości oraz reguł takich jak ustalenie procedury dla wiadomości zainfekowanej oraz bezpiecznej.

Używaj rzeczywistych nazw komputerów, nazwisk pracowników, nazw domen firmowych i innych funkcji,

aby naśladować rzeczywiste środowisko. W tym przykładzie maszyna wirtualna jest dostosowana do Polski

Oprogramowanie, które wdrażamy u naszych klientów otwiera przysłane na maila odnośniki oraz załączniki w odseparowanym środowisku analizując czy są zainfekowane.

Oprogramowanie analizuje daną stronę internetową oraz plik pod kątem zagrożeń, uruchamia załącznik i weryfikuje czy uruchomienie

pliku powoduje jakieś zmiany. Cały proces zawiera również symulowane spersonalizowane środowisko dostosowane do potrzeb firmy,

w którym symulowane są ruchy myszki i wciskanie klawiszy, a także zmiany czasu w systemie aby wykryć zagrożenia,

które ukrywają się i wykonują dopiero po upływie wcześniej określonego czasu. Uruchomienia załącznika

w tak zwanej piaskownicy jest nagrywane i w przypadku zagrożenia można je odtworzyć.

Oprogramowanie umożliwia spersonalizowanego wirtualnego środowiska tak by symulowało prawdziwą infrastrukturę firmy,

konfigurację alertów, a także ścieżki przesłania wiadomości oraz reguł takich jak ustalenie procedury dla wiadomości zainfekowanej oraz bezpiecznej.

Używaj rzeczywistych nazw komputerów, nazwisk pracowników, nazw domen firmowych i innych funkcji,

aby naśladować rzeczywiste środowisko. W tym przykładzie maszyna wirtualna jest dostosowana do Polski

Przykładowe instrukcje dla złośliwego oprogramowania - Uruchom złośliwe oprogramowanie tylko wtedy, gdy napotkasz określone wersje systemu operacyjnego lub aplikacji - Sprawdź „ostatnie” pliki w MS Word - Sprawdź konkretne strony internetowe - Sprawdź historię przeglądarki, pliki pulpitu i wiele więcej Przykładowe czynności atakujących - Tworzą opóźnione zadanie - Wykonują poszczególne kroki w różnych odstępach czasowych - Sprawdzają ustawienia czasu w systemie i poczekają na konkretną chwilę, np. piątek godzina 15:30 - Bazują na zaobserwowanej aktywności użytkownika lub organizacji